Fin da giovanissimi siamo normalmente abituati ad avere un documento di riconoscimento sempre con noi, sia esso la carta d’identità od il nostro codice fiscale. Ciò è necessario perché è solo attraverso questi documenti cartacei che gli altri soggetti possono essere certi di avere una ben determinata persona davanti, questione di cruciale importanza in moltissime delle nostre attività, dai viaggi alla salute o dalla finanza alla fruizione dei servizi erogati dallo stato.

La tecnologia però avanza, e gli stessi documenti cartacei stanno progressivamente diventando digitali, necessitando di un qualche equivalente elettronico che ne attesti la veridicità. Lo strumento che abbiamo a disposizione è il certificato digitale, ossia un “file” con un concentrato di tecnologie atte ad attestare un’entità, sia essa un server od una persona fisica.

Gli usi dei certificati digitali sono vastissimi, e da ormai qualche anno sono molto diffusi negli ambienti professionali mentre solo da poco tempo, grazie alla digitalizzazione della PA (Pubblica Amministrazione), anche il privato ne sta facendo conoscenza: quanti di voi hanno già, ad esempio, richiesto una casella PEC (posta elettronica certificata) allo stato? Ebbene, se lo avete fatto, sappiate che la vostra casella per lo scambio di documentazione con la PA, è protetta proprio da un certificato digitale che attesta l’autenticità della vostra persona: qualsiasi documento voi inviate da quella casella è legalmente riconducibile a voi, grazie anche al fatto che la firma digitale (una delle tecnologie che fanno parte del pacchetto certificato) è giuridicamente presa in considerazione al pari della firma autografa.

Non escludo altresì che in un futuro non troppo lontano, la carta d’identità ed i suoi simili scompariranno a fronte di un vero e proprio certificato associato alla persona, magari integrato in un chip RFID, che ne attesti l’identità al sempre crescente numero di apparecchi informatici che ci circonderanno.

Ma come si fa ad ottenere un certificato digitale che “validi” il mio documento? Innanzitutto abbiamo bisogno di avere una firma digitale, ossia un meccanismo a chiave asimmetrica che attesti l’autenticità di un documento. Nella pratica, quando voglio firmare un documento devo per prima cosa ottenere, per mezzo di un algoritmo di hashing, il digest del documento stesso che avrà un output di una certa lunghezza fissa in base all’algoritmo scelto. A questo punto, genero una coppia di chiavi asimmetriche ottenendone una privata ed una pubblica.

Normalmente la chiave pubblica serve per cifrare e quella privata per decifrare, questo perché è il mittente che deve inviare un messaggio sicuro che potrà essere letto solo dal destinatario. Nel processo di firma le cose sono invece al contrario, in quanto il mio messaggio (ossia il digest del documento) deve poter essere letto da tutti i soggetti in possesso della mia chiave pubblica! Pertanto, dopo aver cifrato il digest con la mia chiave privata ottengo la firma digitale, che sarà allegata al documento da validare.

Colui che riceverà il mio messaggio, potrà estrarre il digest del messaggio decifrando la firma digitale con la mia chiave pubblica, ed a quel punto ripeterà l’algoritmo di hashing sul documento originale: se i due digest che ha a disposizione sono identici allora sarà certo che il documento è autentico ed integro. Se fosse finita qui però, alcuni di voi potrebbero subito sollevare la seguente eccezione: chi garantisce che la chiave pubblica di cui è in possesso il destinatario è stata davvero creata da me e non da un terzo soggetto?

Un malintenzionato potrebbe infatti dichiarare di essere me e rilasciare la sua chiave pubblica, inviando un documento falso ma che tutti i destinatari riconoscerebbero come autentico. Ed è proprio qui che entra in scena il certificato digitale, che grazie ad un importante accorgimento renderà completamente sicuro il processo. Scopo del certificato digitale è infatti quello di attestare il fatto che, una determinata chiave pubblica, appartiene davvero ad un soggetto univocamente determinabile, in questo modo la firma digitale, che come abbiamo visto si accompagna proprio ad una chiave pubblica, può essere associata inequivocabilmente ad un’entità specifica.

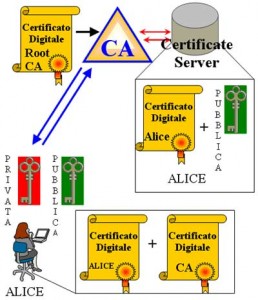

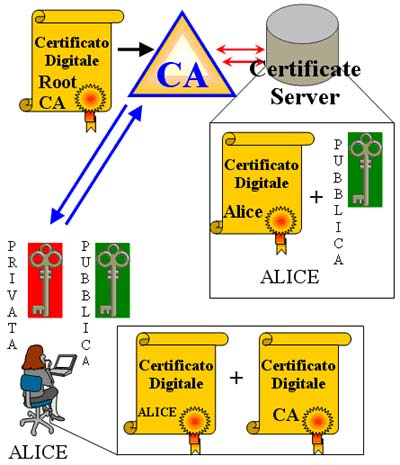

Per realizzare tutto ciò, l’unico modo affidabile è quello di inserire un terzo attore che, essendo al di sopra delle parti, si fa carico di attestare l’identità di una chiave pubblica. Questo terzo elemento è la CA (Autorità di certificazione), ossia una “azienda” che si occupa di firmare chiavi pubbliche di chi ne fa richiesta. Le CA sono organizzate in maniera gerarchica, dove ogni singola CA è a sua volta certificata da un’altra CA che sta ad un livello superiore (chain trust) fino ad arrivare alla CA Root.

Quest’ultima ha un ruolo estremamente delicato, e soprattutto non sono molte le CA che possono fregiarsi di essere delle root, per un semplice motivo: chi certifica le CA Root? La risposta è nessuno, in quanto è la root stessa a creare la propria coppia di chiavi per la firma! Le più famose CA root sono ad esempio Verisign, Entrust o GlobaSign, e solo motivazioni di carattere giuridico attestano la loro buona fede. Ma che cosa fa nello specifico la CA per noi?

In sostanza, quando noi abbiamo la necessità di rendere autentica la nostra chiave pubblica da usare per la firma digitale, essa ci rilascia finalmente il nostro certificato digitale, che è un contenitore dove trova posto la nostra chiave pubblica firmata, nuovamente digitalmente, dalla CA stessa. Quando il nostro documento firmato arriva al nostro destinatario, questi dopo aver eseguito le operazioni di estrazione del digest e di verifica spiegate sopra, non farà altro che verificare a sua volta la firma della CA, che essendo un ente riconosciuto certamente proteggerà con estrema cura le proprie chiavi private, in modo che un qualsiasi malintenzionato non ne possa riprodurre la firma.

Esistono regole ben precise per la conservazione delle chiavi private di una CA, come ad esempio l’accesso alle strutture o la posizione fisica (sottoterra) dove esse vanno accuratamente conservate. Tutto questo è necessario perché ogni singolo sito web che fa ad esempio e-commerce, online banking o servizi in generale, utilizza dei certificati che autenticano i loro server nei confronti del browser dell’utente: se qualcuno avesse le chiavi private di una CA, potrebbe costruire delle pagine web fraudolente per truffare i navigatori e nessuno se ne potrebbe accorgere, in quanto il certificato parrebbe a tutti gli effetti valido!

A questo punto il nostro destinatario ha tutti i mezzi per verificare la completa affidabilità dei documenti ricevuti, e come già accennato l’intero processo è talmente sicuro ed affidabile che questi documenti hanno valore giuridico.

Al pari dei documenti cartacei però, anche i certificati digitali hanno una scadenza nel tempo definita al momento del rilascio da parte della CA, ed è cura del destinatario controllarne la scadenza. Inoltre, esistono le cosiddette CRL (certificate revocation list), ossia delle liste pubbliche rilasciate dalle CA, all’interno delle quali vengono inseriti i certificati ancora validi nel tempo ma revocati. Esistono infatti vari motivi per cui un certificato può essere revocato, come ad esempio la violazione della chiave privata usata per firmarlo oppure le mutate condizioni iniziali per cui esso fu rilasciato.

E’ molto importante quindi verificare sempre il CRL della CA con cui è stato firmato il certificato. Il panorama della documentazione digitale è come detto sempre in maggiore aumento, e basta una semplice riflessione per capire quanto tutto potrebbe essere più efficiente, ad esempio la PA, se tutto fosse davvero digitalizzato. Fortunatamente la tecnologia ci viene incontro con i certificati digitali, sicuri, pratici e trasparenti all’utente finale, che permetteranno in un futuro non troppo lontano di dimenticarci per sempre dell’ingombrante carta.

Questa tecnologia va a braccetto con quanto abbiamo imparato sui circuiti RFID, in quanto sono un buon metodo per elevarne la sicurezza specie nelle transazioni bancarie o nel riconoscimento ad esempio da parte delle forze dell’ordine. La fantasia può pindaricamente viaggiare in scenari da film, in cui ogni persona sarà in possesso di un certificato digitale su un chip rfid, e già immagino loschi locali dove nel retro si fabbricano falsi certificati creati bucando i server delle CA, e venduti a malviventi in cerca di una nuova identità.

Quale che sia il futuro però, sono certissimo che sentirete parlare di questa tecnologia sempre più spesso in futuro, e spero che questa spiegazione tecnica sul loro funzionamento vi sia d’aiuto per comprendere meglio le tecnologie con le quali avremo a che fare tra 5, 10 o 20 anni.