Se ci fermiamo un attimo a pensare, ci rendiamo conto che oggi la nostra vita sarebbe radicalmente diversa senza i computer e le decine di altri disposivi elettronici da cui dipendiamo, per motivi personali o lavorativi. Fuori dalla rete ci sentiremmo poi come pesci senz’acqua, disconnessi dalle community a cui apparteniamo, senza più amici o nemici virtuali, senza flame o notizie da leggere in tempo reale, senza spazi dove scrivere quel che ci passa per la testa.

Eppure esisteva un tempo, e molti di noi lo ricordano, in cui per tutto ciò che atteneva socialità, lavoro, tempo libero, era sufficiente (quand’anche necessaria) una tecnologia rudimentale, meccanica più spesso che elettronica.

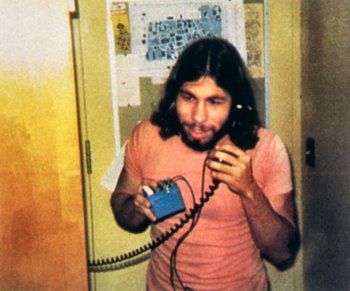

Trent’anni fa la maggior parte delle donne e degli uomini del pianeta, avrebbe guardato con qualche apprensione un individuo intento a passare ore e ore del suo tempo libero a guardare incomprensibili linee di testo scorrere su un tubo catodico a fosfori verdi.

Quell’informatica che oggi è divenuta protagonista della noiosa routine quotidiana di milioni di individui – spesso per nulla appassionati di computer – qualche anno fa costituiva il cyberspazio e/o la “frontiera elettronica”, volendo significare da un lato una “realtà” parallela, dall’altro un nuovo far west inesplorato, senza stato e senza leggi.

“Realtà parallela” e “terra di nessuno” sono formule che spiegano bene quale fosse l’idea che il pubblico tecnologico della prima ora aveva delle prime grandi o piccole, pubbliche o private reti di computer. Reti che cionondimeno contenevano dati riservati di grandi aziende, interfacce di controllo di sistemi – come quello telefonico – in grado di retroagire anche molto visibilmente sulla “realtà reale”.

Un libro che ha saputo catturare lo spirito di un’epoca passata e per questo riesce ad offrire ottime chiavi di lettura per comprendere il presente.

In questa atipica puntata della rubrica dedicata alla nostalgia informatica, in cui s’inserisce quel tarlo che alcuni lettori di AD ben conoscono, vorrei delimitare il contesto descritto da Sterling circa il non lontanissimo 1990 per passare in una prossima puntata ad un’analisi dei paralleli col 2010, sperando che nei commenti chi conosce il libro (ma anche chi non lo conosce) proponga le sue tesi, contraddica le mie, offra ulteriori spunti di discussione.

Chiarisco subito che per quel che mi riguarda, il leitmotiv di questi paralleli, è quello di una perdita d’innocenza anche piuttosto squallida. Basta (ma si può andare molto oltre) leggere il libro di Sterling per capire che, come in molte altre vicende degli anni 2000, parole come “Hacker” rappresentano vuote etichette, il nudo nome della rosa per chi avesse il vezzo della filosofia.

La propensione al reato digitale degli hacker della prima ora, nelle parole di Sterling è il comprensibile risultato dell’applicazione delle categorie del reale a qualcosa che non possiede una sua materialità:

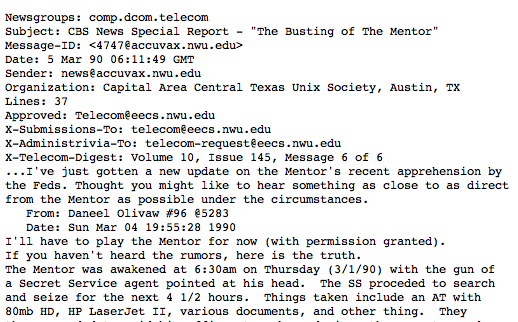

Words aren’t physical, numbers (even telephone numbers and credit card numbers) aren’t physical. Sticks and stones may break my bones, but data will never hurt me. Computers SIMULATE reality, like computer games that simulate tank battles or dogfights or spaceships. Simulations are just make-believe, and the stuff in computers is NOT REAL.

Si tratta di una questione che se ancor oggi suscita discussioni accese, negli anni ’80 era totalmente rivoluzionaria. Andiamo oltre:

There was no chance in hell that Control-C [il nickname di un hacker ndr] would actually repay the enormous and largely theoretical sums in long-distance service that he had accumulated from Michigan Bell. He could always be indicted for fraud or computer-intrusion, but there seemed little real point in this–he hadn’t physically damaged any computer.

Dal brano qui sopra, oltre al tema premesso, scorgiamo anche un’altra questione molto attuale: la valutazione del tutto distaccata dal contesto che si fa dei beni immateriali (connessa all’altrettanto controversa equazione download=mancato acquisto). Come si quantifica il valore di un documento riservato della AT&T che un hacker ruba da un computer a mille miglia di distanza e posta su una BBS per fare lo spaccone con i suoi amici?

Un altro brano rende conto dell’ingenuità della distinzione fisico/virtuale:

This last accusation (taken directly from a press release by the Chicago Computer Fraud and Abuse Task Force) sounds particularly far-fetched. One might conclude at this point that investigators would have been well-advised to go ahead and “shift their focus” from the “Legion of Doom.” [il nome di un famoso gruppo di hacker] Maybe they SHOULD concentrate on “those other hackers”–the ones who were actually stealing money and physical objects.

Cosa c’è infatti di più virtuale del danaro? Come si può assimilarlo ad un bene il cui valore comprende quello di materie prime e lavoro?

Quest’ultima questione è più controversa di quanto sembri ad un primo sguardo. Il problema è l’ingresso di logiche economiche all’interno di quelle che, fino a prima della rivoluzione della Silicon Valley, rappresentavano comunità.

Comunità di appassionati, magari di estrazione accademica, che al di fuori di qualsivoglia logica di profitto condividevano il risultato di esperimenti sull’hardware (pensiamo all’Homebrew Computer Club) o il proprio lavoro di miglioramento sul codice magari scritto da altri.

Se è proprio in questa comunità che attecchì il germe imprenditoriale-tecnologico, che è poi la radice della Silicon Valley degli anni ’80, dentro questa comunità esistevano personaggi cui l’improvvisa corsa al profitto non interessava affatto e anzi disturbava.

Dan Bricklin per esempio – creatore di Visicalc, il primo spreadsheet della storia – che mai per un minuto ha pensato di proteggere dalla concorrenza il proprio prodotto con altro che i suoi meriti tecnici. Una bella differenza rispetto a quanti, dopo aver fatto fortuna sul “not invented here”, hanno lautamente finanziato il lobbying a favore della brevettabilità del software.

Chiudiamo questa digressione per dare conto di un altro aspetto, ben illustrato nel libro, che ha alimentato la difficoltà ad inquadrare come soggetto economico le compagnie telefoniche, ai cui danni si svolgevano molte delle scorrerie di hacker e phreak della prima ora.

Anche negli USA il settore telefonico è nato come un monopolio (Bell Telephone Co.) e con una logica monopolistica è cresciuto per oltre un secolo (1877-1984), fino alla divisione dell’azienda madre in sette sussidiarie regionali.

“Mamma Bell” è stata per decenni un punto di riferimento per il lavoro americano nel settore tecnologico e, come ogni azienda monopolista in un settore strategico anche dal punto di vista della sicurezza, ha goduto di una sorta di trattamento speciale negli USA – malgrado i principi ultraliberisti ispiratori della democrazia americana, ci è voluto oltre un secolo per accorgersi del suo status di monopolio quasi-statale.

Un trattamento che, secondo Sterling, ha conferito alla Bell un ruolo tendenzialmente istituzionale, poco conciliabile con una pura logica aziendalistica.

Dopo questa seconda digressione cerchiamo una sintesi: mentre lo spirito di condivisione della conoscenza e del progresso viene contrastato dalla corsa al business, anche l’empatia di “mamma Bell” con la scissione va svanendo.

Attorno alle prime BBS si vengono dunque a formare dei piccoli gruppi di giovani hacker (una seconda generazione rispetto a quelli dell’hardware homebrew) che, in modo più o meno consapevole, più o meno utilitaristico e ideologizzato, resistono alle “nuove regole” del mondo del SW e rifiutano di compensare il valore immateriale di una chiamata a lunga distanza a fronte del vantaggio di poter abbattere le barriere spaziali (imposte dai prefissi).

Questo, in estrema sintesi, il casus belli di una guerra ideologica che taglia trasversalmente tutta la storia del mondo ICT. Ai due lati della barricata, come abbiamo visto, insistono contraddizioni ugualmente pesanti.

Se avete avuto la pazienza di arrivare fin qui, ne avrete certo per qualche altro giorno, fino a quando cioè andremo ad esplorare il riverbero di quello scontro e dei valori che ne sono emersi, nell’epoca attuale.