Web worm infetta Twitter: di cosa si tratta?

Mentre buona parte dell’Occidente faceva indigestione di uova di cioccolato, un XSS worm ha preso…

Cronaca di un incidente informatico

Nel campo della sicurezza informatica, un incidente rappresenta generalmente un tentativo, riuscito o meno, di…

Aggiornamenti Conficker: Parlamento inglese, vaccini, nuove mutazioni

Complice il primo aprile ed i bollettini di sicurezza, Conficker ha conquistato la ribalta mediatica…

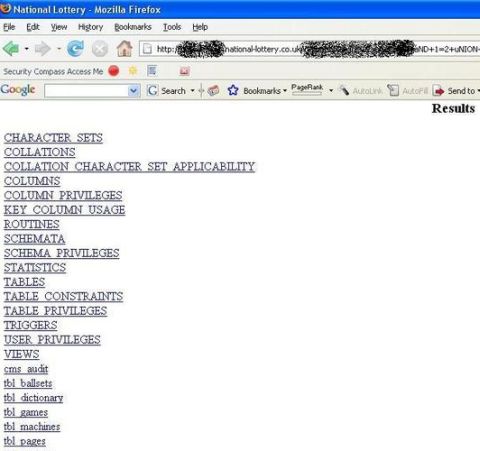

Google Hacking: il lato oscuro dei motori di ricerca

È di pochi giorni fa la notizia che i dati di circa 19.000 carte di…

Il team HackersBlog abbandona la scena

Una delle crew più attive degli ultimi tempi nell'ambito IT security ha deciso di "appendere…

Intercettazione delle tastiere: quali le minacce?

Grazie ai lavori di alcuni gruppi di ricerca, si è tornati di recente a parlare…

IE8, Firefox e Safari K.O. in un soffio: cos’è successo al Pwn2Own?

Col passare degli anni i browser si sono fatti sempre più complessi e centrali nella…

Fra i due comunicanti il terzo gode, parte 2

Concludiamo il post di giovedì scorso occupandoci oggi di come difendersi da certi attacchi Man…

L’Inghilterra è sotto attacco – parte 2

Ieri abbiamo cominciato questa sorta di excursus su alcuni dei più recenti ed importanti…

L’Inghilterra è sotto attacco – parte 1

Stiano tranquilli gli abitanti del Regno Unito, il governo non ha subito una dichiarazione…