Ma come recita il detto “non c’è mai limite al peggio”.

Prima il caso Conficker e le sue molteplici mutazioni (ancora strettamente sotto monitorazione), le SQL injection che hanno messo sul banco degli imputati buona parte dei vendor antivirus (Kaspersky, BitDefender, F-Secure, Symantec e via discorrendo) nonché Daily Telegraph, British Telecom e Parlamento Inglese..

Recentemente i riflettori si sono spostati su Twitter e gli attacchi tramite worm.

Ora è la volta di Visa, uno degli operatori più importanti per quanto riguarda le transazioni telematiche.

Certo, fa sempre un po’ impressione vedere il gigante di un settore “fregato” proprio sul suo terreno.

Sì perché Visa non è solo il circuito più utilizzato e più vasto nel mondo dei pagamenti online (basti solo pensare a quante carte prepagate siano riconosciute come Visa Electron) ma è un’importante società per lo sviluppo di soluzioni e standard di sicurezza ovviamente relative all’uso di carte di credito.

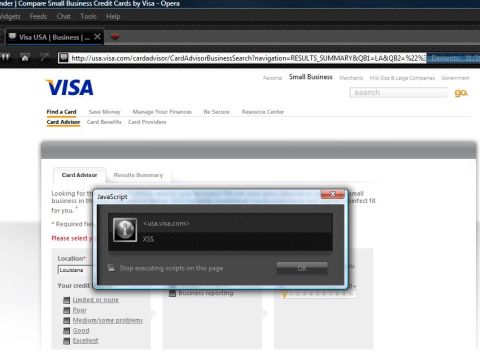

La crew Team Elite, la quale sembra aver raccolto in qualche modo lo scettro di HackersBlog, dopo essersi fatta notare per alcune vulnerabilità trovate nei portali di McAfee e RIAA, è tornata alla ribalta segnalando ben quattro siti a rischio gestiti da Visa: usa.visa.com, visacemea.com, visa.com.ua e visamiddleeast.com.

Methodman, uno dei membri del team (per gli audiofili il nickname scelto è un omaggio al componente del Wu Tang Clan) ha rivelato il problema pubblicando gli screenshot sul sito ufficiale del gruppo.

Sembra evidente che il problema riguardi una poca attenzione verso l’uso di best practice nella scrittura di codice “sicuro” atto a prevenire soprattutto le minacce di SQL injection e XSS. Proprio attraverso un attacco di quest’ultimo tipo (Cross-Site Scripting appunto) un malintenzionato potrebbe facilmente manipolare l’url del sito per poter far eseguire codice arbitrario, tipicamente JavaScript, con una serie di potenziali minacce quali il ben noto fenomeno del phishing.

Resta ancora un proof-of-concept ed è lo stesso Methodman ad affermare di aver avvisato per tempo il dipartimento di IT security Visa che pare aver risolto le falle in tempi record

Il problema però è che molti grossi siti i quali gestiscono enormi moli di dati sensibili ed allo stesso tempo muovono capitali rilevanti, soffrono delle stesse vulnerabilità.

La validazione dei dati di input in un contesto di uso esponenziale di applicazioni web dovrebbe essere sempre più rigorosa e senza mai prescindere entrambe le direzioni, client e server-side.

Con l’aumento dei dispositivi per accedere alle risorse online (si pensi al solo settore mobile) crescono ovviamente i pericoli di propagazione delle infezioni telematiche.

Anche questo caso la collaborazione tra ricercatori indipendenti e strutture pubbliche o private dimostra come la convergenza di intenti possa portare a risultati più proficui dei “dagli all’hacker” troppo spesso fomentati dai media.