Ieri abbiamo cominciato questa sorta di excursus su alcuni dei più recenti ed importanti avvenimenti per quanto riguarda la sicurezza IT ed in particolare, quella anglosassone

Proseguiamo dunque sulla stessa falsariga il nostro percorso.

A distanza di un paio di giorni dall’attacco subito dal Daily Telegraph, fa il giro del mondo un’altra notizia. Alcuni ricercatori di AVG (la società nota soprattutto per il proprio antivirus) scoprono porzioni consistenti del sito dello Spelthorne Borough Council profondamente modificate e recanti il chiaro segno di più attacchi informatici.

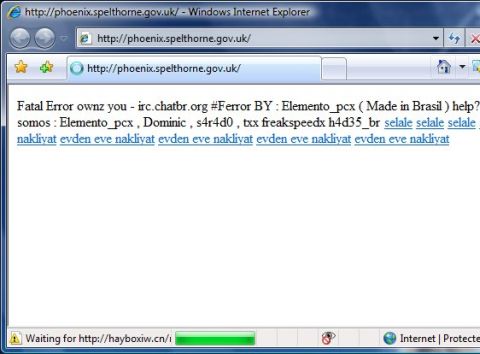

Al posto delle sezioni originali è visibile nell’immagine sottostante la firma della crew responsabile, con tanto di contatti; in più, se i più scettici avessero voluto pensare ad un errore interno, il redirect automatico verso un provider turco di servizi li avrebbe definitivamente convinti.

Stando alle versioni tenute in memoria dalle cache dei più grossi motori di ricerca, i defacement sarebbero stati almeno due, con un continuo botta e risposta tra webmaster ed hacker.

Considerato che la gestione sia governativa e la frase in bella vista nella homepage “Spelthorne Borough Council Providing quality services to the people of… “, l’apparato statale inglese non fa esattamente una bella figura.

Last but not least, come direbbero proprio gli anglosassoni, per concludere questa ecatombe manca la ciliegina sulla torta, uno dei simboli del livello di industrializzazione e avanzamento tecnologico inglese, ovvero British Telecom.

Il famoso operatore telefonico, il quale conta ormai conta una varietà di servizi ed interessi da vera e propria multinazionale del settore (attivo in 170 Paesi nel mondo), sarebbe risultato esposto allo stesso tipo di conseguenze evidenziate nei casi precedenti.

Lo sfruttamento di questa vulnerabilità avrebbe portato, sempre secondo Unu, alla potenziale esposizione delle credenziali per l’accesso degli utenti registrati.

Se consideriamo la tipologia di offerte e la distribuzione su vasta scala risulta chiaro che la portata di una problematica di questo tipo sia enorme; ironia della sorte tra le attività dispone anche di una sezione per prodotti di IT security, ricordando una certa affinità con l’episodio Kaspersky.

L’unica nota positiva è che a differenza del Telegraph le password non erano visibili sottoforma di plain text ma criptate in chiavi di tipo hash.

BT si è affrettata nel rispondere che, seppur le informazioni siano state prese in seria considerazione, si è trattato di un attacco ad un server utilizzato per il beta-testing per cui, come tutti i prodotti non finiti, fosse esente dal tenere traccia di dati sensibili bensì contenesse dati fittizi.

Rik Ferguson, solution architect TrendMicro già contattato in merito al caso Telegraph, ha però scritto questa frase sul suo blog , mostrando non poco scetticismo di fronte alla posizione assunta dalla British Telecom:

– I certainly don’t have any visibility of which systems or databases were compromised, but I can confirm, through my own research, that the information made visible through the compromise is real, valid and belongs to individuals not directly employed by British Telecom. –

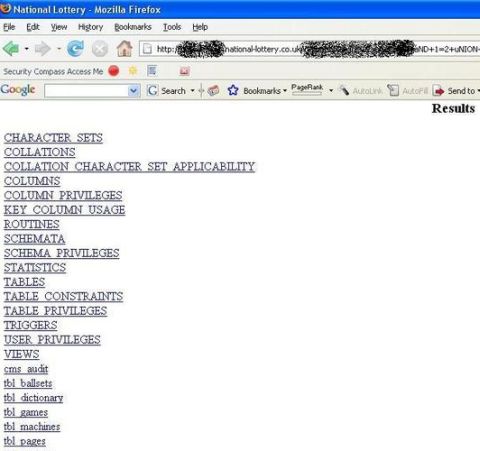

Nel frattempo il team Hackersblog non solo ha ribattuto alla tesi “minimalista” della compagnia inglese ma ha addirittura rilanciato il problema. Nell’aggiornamento della vicenda, viene evidenziata un’altra vulnerabilità, che affligge questa volta il sito http://www.comparebroadband.bt.com/compare.asp, sezione dedicata alla comparazione delle varie offerte di connettività del provider anglosassone.

Nello specifico si tratta di un problema legato ad una blind SQL injection; la particolarità di questa tipologia risiede nel tipo di risposta che non restituisce un set di informazioni utili all’attaccante (quale può essere la versione del web server utilizzato, le patch o il sistema operativo su cui risiede), bensì una pagina generica, solitamente una maschera default voluta dallo sviluppatore.

Poiché la risposta varia dal tipo di operazione logica usata nel costruire la query spesso si adottano strumenti di automatizzazione che facilitano il recupero delle informazioni.

La nota negativa è che oltre al danno dei dati sensibili si aggiunge anche la beffa della possibile assenza di servizi poiché questi tool agiscono secondo un meccanismo simile al bruteforce e rischiano di saturare le risorse sia connettive che computazionali della macchina adibita all’immagazzinamento dei dati.

Questa vulnerabilità seppur più complessa per poter essere sfruttata garantisce l’accesso a molte informazioni; secondo Unu sarebbero 37 i database a rischio, tra cui, in particolare, quello denominato “BT” il quale conterrebbe i dati personali e di login dei vari utenti.

Il team rumeno sottolineando l’importanza del problema ha però rimarcato anche la volontà di collaborazione da parte dei dipendenti della telco inglese, con la speranza che gli altri competitor, i quali versano nelle medesime condizioni, siano altrettanto disponibili a voler migliorarsi.

Sono passati dunque poco più di due mesi e mezzo dall’inizio dell’anno e pare che gli inglesi abbiano fatto già il pieno. Ma attenzione a lavarsi le mani perché se Atene piange, Sparta non ride.

Il nostro Alberto Trivero ci ha illustrato pochi giorni fa come il 2008 sia stato un anno nero dal punto di vista della sicurezza.

E non possiamo far finta che i problemi dei nostri colleghi esteri non riguardino anche noi.

Ormai la connettività ha raggiunto un tale livello e le compagne sono così ramificate e con interessi in tutti i Paesi del mondo che le falle dei sistemi altrui sono anche nostre falle.

Se non ci conviciamo che il problema della sicurezza debba essere affrontato non solo guardando al nostro orticello ma fornendo strategie e politiche a 360° (a partire dall’alfabetizzazione informatica), i danni si faranno sempre più estesi, anche perché non possiamo sperare che siano sempre gruppi di white hat a fare le pulci ai nostri sistemi.

A questo proposito consiglio in ultima battuta la lettura dell’intervista fatta proprio al team HackersBlog dopo gli attacchi e relative vulnerabilità dei vari Kaspersky, BitDefender, Symantec&co. rese note pubblicamente attraverso le pagine del loro sito.