Non ci resta che piangere. Perché se anche le software house che ci promettono sicurezza (a pagamento) con i propri prodotti appaiono improvvisamente vulnerabili, allora chi ci salverà dall’ondata di virus writer, cracker, che a con scopi più o meno negativi aumentano il senso di insicurezza dell’utente medio di pc?

Pensare di poter vivere in una sorta di bolla di sapone priva di rischi, quando si è connessi col mondo esterno, è pura utopia. Se non ci riescono gli enti governativi che subiscono con successo attacchi di varia natura, figurarsi cosa possiamo fare noi.

Però qualcosa in effetti siamo in grado e dovremmo fare, come navigare in siti sicuri, non aprire allegati di dubbia provenienza, usare account con privilegi limitati ed usare software ad hoc per la rilevazione di infezioni viral-informatiche.

Ma se gli stessi produttori vengono “bucati”, noi siamo possiamo realmente fidarci di loro?

Facciamo un passo indietro.

Nella giornata di ieri, varie testate online come TheRegister, The Inquirer ed altre nel campo specifico della sicurezza (tra cui GovernmentSecurity e Security and The Net) hanno riportato la notizia secondo cui l’infrastruttura web di Kaspersky, database compreso, sarebbe stata violata.

In un primo momento il noto vendor di antivirus ha confermato l’azione ma sottolineando come non ci fosse alcun pericolo per i dati sensibili immagazzinati nelle proprie unità di storage.

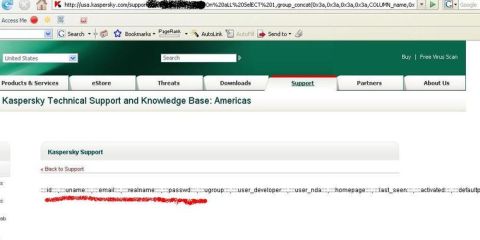

Nel corso della giornata però è poi uscito allo scoperto il gruppo di hacker (white hat stando alle dichiarazioni di “non belligeranza”), mostrando le schermate che provano come l’attacco sia andato invece a buon fine proprio sul fronte dei dati. Pur dichiarando di non voler pubblicare le informazioni contenute, tra cui identità degli acquirenti di Kaspersky e relativi activation code, è evidente come le prime dichiarazioni rilasciate dalla SWHouse non fossero tutta quanta la verità.

Ma l’aspetto più grave della vicenda è tecnico e cioè che sia bastata una semplice SQLinjection a far collassare il sistema di difesa e lasciar entrare l’ospite inatteso, di nazionalità rumena.

L’hacker etico stando alle sue affermazioni, avrebbe cercato di contattare direttamente l’amministrazione ed i canali di public relation di Kaspersky non ricevendo però alcuna risposta.

E così ha deciso di rendere pubblico il fatto.

Ma la famosa company russa non è stata la sola a subire questa sorte. Due giorni dopo aver attaccato Kaspersky (il 9 febbraio secondo quanto riporta la data del post sul blog), l’attenzione si è spostata su un altro grande del settore, Bitdefender ed in particolare alla sede portoghese.

Stessa modalità stessi problemi: in particolare, Unu, questo è il nickname dell’hacker, ha messo in luce i rischi di un riutilizzo degli indirizzi di posta elettronica per l’invio massiccio di spam, oltre ai già citati dati personali e chiavi di licenza dei prodotti.

Come quando ci furono gli attacchi portati con successo (anche da adolescenti) a FBI e NASA, mi viene anche questa volta in mente una scena finale di Enemy of the State dove un senatore intervistato (sulo problema della sicurezza collegato alla privacy) afferma: “dobbiamo monitorare le persone che monitoravano i nemici”; e la moglie di Will Smith risponde dal suo divano con la domanda: “e chi monitorizza i monitorizzatori dei monitorizzatori?”

Se i nostri dati non sono al sicuro nemmeno da chi vende prodotti per controllare che i nostri computer siano “sani” e per controllare che quei dati non vengano sfruttati da terzi a nostra insaputa, a chi ci affidiamo e soprattutto di chi ci possiamo fidare?